Dans le monde numérique d'aujourd'hui, partager des informations sensibles en ligne présente des risques sérieux. Des mots de passe et clés API aux documents confidentiels, les fuites de données peuvent se produire en quelques secondes via des canaux de communication non sécurisés. Les liens secrets offrent une solution simple mais puissante à ce problème. Ces URL à usage unique se détruisent automatiquement après avoir été consultées, garantissant que les données sensibles ne persistent pas dans les fils d'emails, les historiques de chat ou les historiques de navigation. En comprenant comment fonctionnent ces liens auto-destructeurs, tu peux réduire considérablement l'exposition de ton organisation aux violations de données et aux accès non autorisés.

Comprendre les Secret Links à Usage Unique

Un lien secret à usage unique est une URL unique qui contient ou pointe vers des informations sensibles et ne peut être consultée qu'une seule fois. Après que quelqu'un ouvre le lien, les données sont définitivement supprimées du serveur. Cette approche suit le principe des données éphémères, où l'information n'existe que temporairement et ne laisse aucune trace après utilisation.

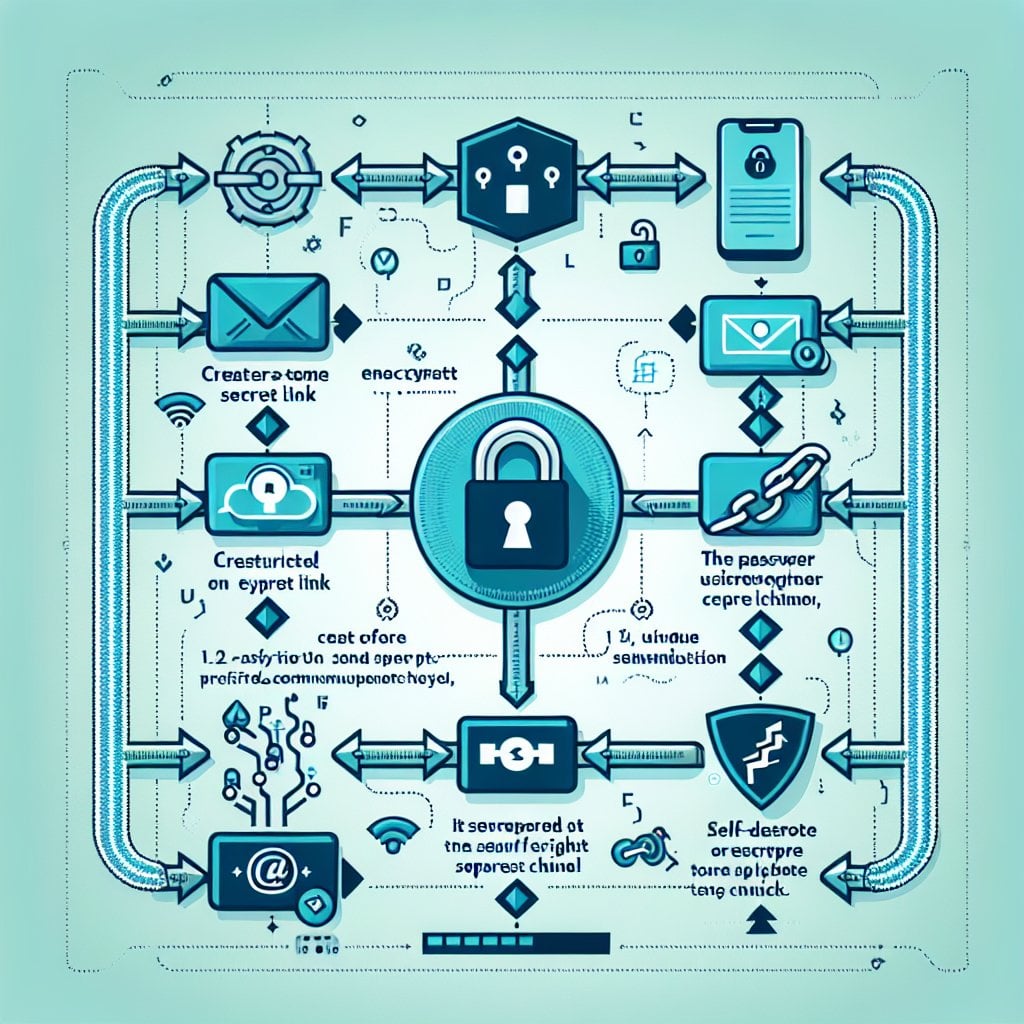

Ces liens fonctionnent selon un processus simple. Lorsque tu crées un lien secret, le service chiffre tes données sensibles et génère une URL unique. Cette URL contient un identifiant aléatoire qui pointe vers l'information chiffrée stockée sur un serveur sécurisé. Une fois que quelqu'un accède au lien, le serveur délivre le contenu et le supprime immédiatement du stockage. Toute tentative ultérieure d'accéder à la même URL échouera, n'affichant qu'un message indiquant que le secret a déjà été consulté.

Composants Clés de la Technologie des Secret Links

Plusieurs éléments techniques rendent ces liens sécurisés. Premièrement, un chiffrement robuste protège les données pendant leur stockage sur le serveur. Deuxièmement, la génération aléatoire d'URL garantit que les liens ne peuvent pas être devinés ou prédits. Troisièmement, les mécanismes d'expiration automatique suppriment les données après une seule consultation ou après une période de temps spécifiée, selon ce qui arrive en premier. Enfin, de nombreux services ajoutent des fonctionnalités optionnelles comme la protection par mot de passe et les notifications de consultation pour des couches de sécurité supplémentaires.

Points Clés à Retenir :

- Les liens secrets à usage unique suppriment automatiquement les données sensibles après avoir été consultés une fois

- Le chiffrement et la génération aléatoire d'URL protègent l'information pendant le stockage temporaire

- Ces liens empêchent les données de persister dans les fils d'emails, les historiques de chat et les historiques de navigation

- Des fonctionnalités de sécurité supplémentaires comme la protection par mot de passe et les minuteurs d'expiration renforcent la sécurité

Comment les Secret Links Préviennent les Fuites de Données

Les méthodes traditionnelles de partage d'informations sensibles créent de multiples points de vulnérabilité. Lorsque tu envoies un mot de passe par email, ce message reste dans les boîtes de réception de l'expéditeur et du destinataire indéfiniment. Il passe également par plusieurs serveurs email et peut être sauvegardé à divers endroits. Si un compte email est compromis des mois ou des années plus tard, les attaquants obtiennent l'accès à tous les messages historiques contenant des données sensibles.

Les liens à usage unique éliminent cette exposition persistante. L'information sensible n'existe que pendant le bref moment entre la création et le premier accès. Une fois consultées, les données disparaissent complètement. Cela réduit considérablement la surface d'attaque et la fenêtre temporelle pour les violations potentielles. Même si quelqu'un compromet plus tard un compte email ou un historique de chat, il ne trouvera que des liens expirés qui ne contiennent plus aucune information.

Scénarios Réels de Fuites de Données Évités

Considère un scénario courant où un administrateur informatique doit partager un mot de passe temporaire avec un nouvel employé. En utilisant l'email, ce mot de passe reste consultable dans les deux comptes pour toujours. Si l'un des comptes est compromis, ou si l'employé part en mauvais termes, ce mot de passe pourrait être utilisé à mauvais escient. Avec un lien secret, le mot de passe est consulté une fois pendant l'intégration puis cesse d'exister.

Un autre exemple concerne le partage de clés API avec des contractants ou partenaires. Ces identifiants accordent souvent un accès système significatif. Lorsqu'ils sont partagés via des canaux conventionnels, ils peuvent être accidentellement transférés, copiés dans des notes non sécurisées, ou découverts via des comptes compromis. Les liens secrets garantissent que les identifiants sont livrés en toute sécurité et ne laissent pas de trace permanente qui pourrait être exploitée plus tard.

Les scénarios de support client bénéficient également de cette approche. Lorsque les utilisateurs doivent partager des détails de compte ou des journaux d'erreurs contenant des informations sensibles, les liens à usage unique empêchent ces données de s'accumuler dans les systèmes de tickets de support où de nombreux employés pourraient y avoir accès. L'information n'est disponible que pour l'agent de support spécifique qui en a besoin à ce moment précis.

Bonnes Pratiques pour Utiliser les Secret Links à Usage Unique

Bien que ces liens offrent une sécurité robuste, une utilisation appropriée maximise leur efficacité. Premièrement, utilise toujours un canal de communication séparé pour partager le lien lui-même. Par exemple, envoie le lien par email mais partage tout mot de passe requis par SMS ou téléphone. Cette approche à deux facteurs garantit que la compromission d'un canal n'accorde pas un accès complet.

Définis des délais d'expiration appropriés en fonction de tes besoins de sécurité. Pour les données hautement sensibles, utilise le délai pratique le plus court. De nombreux services te permettent de définir des liens qui expirent après seulement quelques minutes ou heures, même s'ils ne sont jamais consultés. Cela protège contre les situations où le destinataire prévu ne vérifie pas ses messages immédiatement, empêchant le lien de rester accessible pendant des jours.

Envisage d'activer les notifications de consultation lorsqu'elles sont disponibles. Ces alertes t'informent lorsque quelqu'un accède au lien, t'aidant à vérifier que le destinataire prévu a reçu l'information. Si tu reçois une notification à un moment inattendu ou n'en reçois jamais, tu sauras que quelque chose s'est mal passé et pourras prendre les mesures appropriées.

Ne réutilise jamais le même lien généré par le service et n'essaie pas de créer plusieurs liens avec le même contenu pour différents destinataires. Chaque personne devrait recevoir un lien unique. Cette pratique maintient un contrôle d'accès approprié et garantit que tu sais exactement qui a consulté quelle information et quand.

Conclusion

Les liens secrets à usage unique représentent une solution pratique au problème persistant du partage sécurisé d'informations. En détruisant automatiquement les données après une seule consultation, ces outils éliminent les risques d'exposition à long terme inhérents aux méthodes de communication traditionnelles. Que tu partages des mots de passe, des clés API, des documents confidentiels ou d'autres informations sensibles, l'intégration de liens secrets dans ta stratégie de sécurité réduit considérablement la probabilité de fuites de données. Alors que les cybermenaces continuent d'évoluer, l'adoption de pratiques de partage éphémères aide à protéger les données organisationnelles et personnelles des accès non autorisés.

FAQ

Bien que techniquement possible, l'interception est difficile si tu suis les bonnes pratiques. Utilise des canaux de communication chiffrés (email HTTPS, applications de messagerie sécurisées) pour partager les liens. Pour une sécurité maximale, envoie le lien via un canal et tout mot de passe requis via un canal séparé. Cette approche à deux facteurs signifie qu'un attaquant devrait compromettre les deux canaux simultanément pour accéder au secret.

Une fois qu'un lien à usage unique est consulté, les données sont généralement supprimées immédiatement, même si le destinataire ne les lit pas complètement. Certains services offrent un bref délai de grâce (quelques secondes) où la page reste accessible si elle est rafraîchie. Cependant, ce n'est pas standard. Pour éviter ce problème, préviens les destinataires d'être prêts à copier ou sauvegarder l'information avant de cliquer sur le lien, ou utilise des services qui nécessitent un bouton de confirmation supplémentaire avant de révéler le secret.

La plupart des services de liens secrets sont conçus pour les secrets textuels comme les mots de passe, les clés API et les messages courts. Les limites de taille de fichier varient généralement de quelques mégaoctets à environ 100 Mo selon le service. Pour les fichiers plus volumineux, envisage d'utiliser des services de transfert de fichiers sécurisés avec des fonctionnalités éphémères similaires, ou chiffre le fichier séparément et utilise un lien secret uniquement pour partager le mot de passe de déchiffrement.

Les gestionnaires de mots de passe excellent dans le stockage et la gestion des identifiants à long terme pour une utilisation régulière. Les liens secrets sont meilleurs pour les situations de partage temporaire et ponctuel. Par exemple, utilise un gestionnaire de mots de passe pour stocker les comptes partagés de ton équipe, mais utilise des liens secrets lorsque tu dois partager un mot de passe avec un contractant externe qui n'a besoin que d'un accès temporaire. Les outils servent des objectifs différents et se complètent dans une stratégie de sécurité complète.

Les services réputés utilisent le chiffrement de bout en bout, ce qui signifie qu'ils ne peuvent pas lire tes secrets même pendant leur stockage sur leurs serveurs. Recherche des services open-source, qui ont été audités en matière de sécurité, et qui expliquent clairement leurs méthodes de chiffrement. Pour un contrôle maximal, certaines organisations hébergent leurs propres services de liens secrets en utilisant des logiciels open-source. Consulte toujours la politique de confidentialité et la documentation de sécurité d'un service avant de partager des informations hautement sensibles.