คุณเคยสงสัยไหมว่าโน้ตที่ทำลายตัวเองทำงานอย่างไรเพื่อรักษาความปลอดภัยของข้อมูลสำคัญของคุณ? เครื่องมือส่งข้อความชั่วคราวเหล่านี้ได้กลายเป็นสิ่งจำเป็นสำหรับการแชร์รหัสผ่าน ข้อมูลที่เป็นความลับ และข้อความส่วนตัวที่หายไปหลังจากถูกอ่าน การทำความเข้าใจเทคโนโลยีเบื้องหลังโน้ตที่ทำลายตัวเองเผยให้เห็นการผสมผสานที่น่าสนใจของโปรโตคอลการเข้ารหัสและมาตรการรักษาความปลอดภัยของเบราว์เซอร์ที่ปกป้องข้อมูลของคุณจากการเข้าถึงโดยไม่ได้รับอนุญาต ในคู่มือนี้ เราจะสำรวจกลไกทางเทคนิคที่ทำให้เครื่องมือส่งข้อความที่ปลอดภัยเหล่านี้เป็นไปได้ ตั้งแต่การเข้ารหัสแบบ end-to-end ไปจนถึงตัวกระตุ้นการลบอัตโนมัติ

รากฐานการเข้ารหัสของโน้ตชั่วคราว

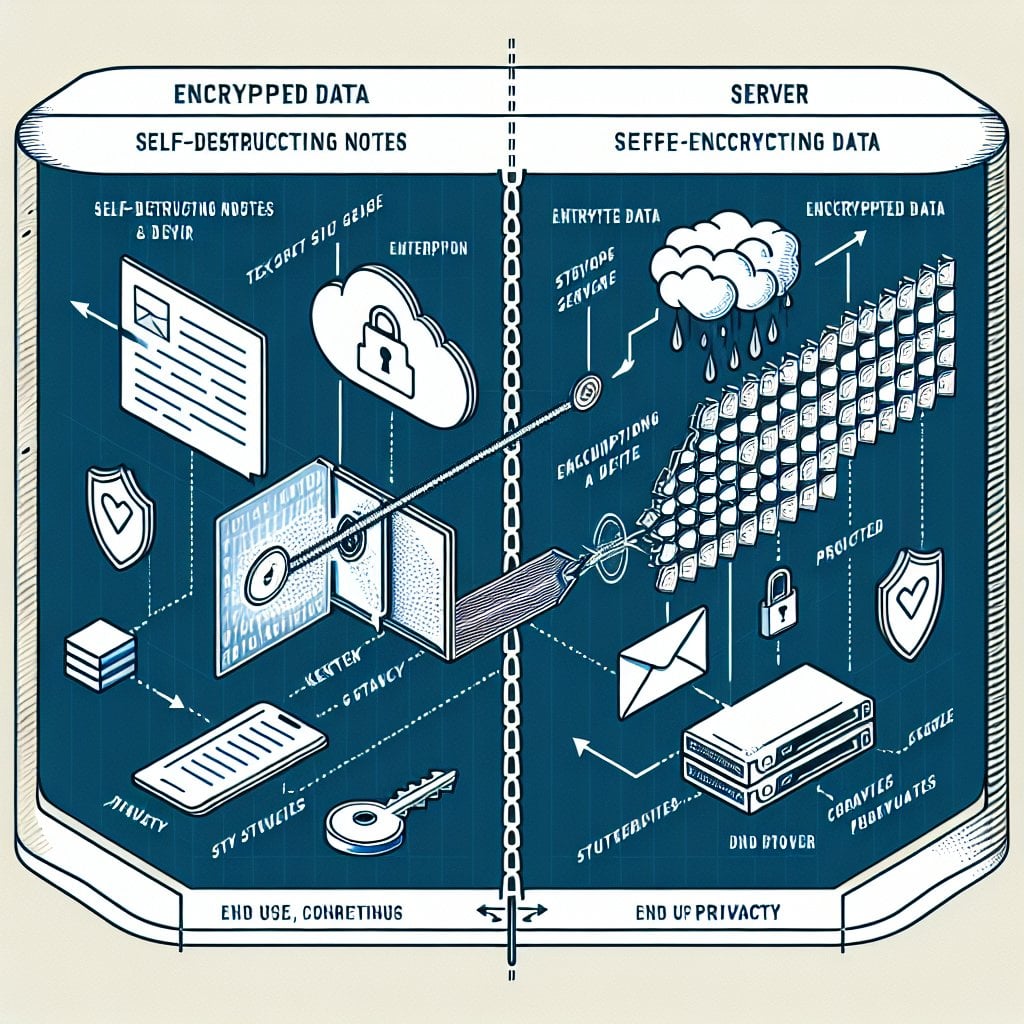

แกนหลักของโน้ตที่ทำลายตัวเองที่ปลอดภัยทุกอันคือเทคโนโลยีการเข้ารหัสที่แข็งแกร่ง เมื่อคุณสร้างข้อความชั่วคราว ระบบจะไม่เพียงแค่จัดเก็บข้อความของคุณในรูปแบบข้อความธรรมดาบนเซิร์ฟเวอร์ แต่จะใช้ การเข้ารหัสแบบ end-to-end เพื่อเปลี่ยนข้อความของคุณให้เป็นข้อมูลที่อ่านไม่ได้

กระบวนการเข้ารหัสโดยทั่วไปจะทำตามขั้นตอนเหล่านี้:

- ข้อความของคุณจะถูกเข้ารหัสในเบราว์เซอร์ของคุณก่อนการส่งข้อมูล

- คีย์การเข้ารหัสที่ไม่ซ้ำกันจะถูกสร้างขึ้นสำหรับโน้ตนั้นโดยเฉพาะ

- ข้อมูลที่เข้ารหัสแล้วจะเดินทางไปยังเซิร์ฟเวอร์ในขณะที่คีย์อยู่กับคุณ

- มีเพียงคนที่มีคีย์ถอดรหัสที่ถูกต้องเท่านั้นที่สามารถอ่านข้อความได้

บริการส่วนใหญ่ใช้ การเข้ารหัส AES-256 ซึ่งเป็นมาตรฐานระดับทหารที่จะใช้เวลาหลายพันล้านปีในการถอดรหัสด้วยพลังการประมวลผลในปัจจุบัน ซึ่งหมายความว่าแม้ว่าใครบางคนจะดักจับข้อมูลที่เข้ารหัสระหว่างการส่ง พวกเขาก็ไม่สามารถถอดรหัสเนื้อหาได้หากไม่มีคีย์

การเข้ารหัสฝั่ง Client เทียบกับฝั่ง Server

ความแตกต่างระหว่างการเข้ารหัสฝั่ง client และฝั่ง server มีความสำคัญอย่างมากต่อความปลอดภัย การเข้ารหัสฝั่ง client เกิดขึ้นโดยตรงในเว็บเบราว์เซอร์ของคุณก่อนที่ข้อมูลใดๆ จะออกจากอุปกรณ์ของคุณ วิธีการนี้ช่วยให้มั่นใจว่าผู้ให้บริการจะไม่สามารถเข้าถึงข้อความที่ไม่ได้เข้ารหัสของคุณได้ การเข้ารหัสฝั่ง server แม้ว่าจะยังคงให้การปกป้อง แต่หมายความว่าผู้ให้บริการจะเข้ารหัสข้อมูลหลังจากได้รับข้อมูล ทำให้เกิดช่วงเวลาสั้นๆ ที่ข้อความธรรมดามีอยู่ในระบบของพวกเขา

บริการโน้ตที่ทำลายตัวเองระดับพรีเมียมให้ความสำคัญกับการเข้ารหัสฝั่ง client เพราะช่วยขจัดความจำเป็นในการไว้วางใจ คุณไม่จำเป็นต้องไว้วางใจผู้ให้บริการกับข้อมูลสำคัญของคุณเนื่องจากพวกเขาไม่เคยเห็นข้อมูลในรูปแบบที่อ่านได้

กลไกความปลอดภัยของเบราว์เซอร์ที่ปกป้องข้อมูลของคุณ

เว็บเบราว์เซอร์สมัยใหม่มีฟีเจอร์ความปลอดภัยในตัวที่เสริมการเข้ารหัสเพื่อสร้างสภาพแวดล้อมที่ปลอดภัยสำหรับโน้ตชั่วคราว การปกป้องระดับเบราว์เซอร์เหล่านี้ทำงานร่วมกับการเข้ารหัสเพื่อป้องกันช่องโหว่การโจมตีต่างๆ

การจัดการหน่วยความจำและการล้างข้อมูล

เมื่อคุณดูโน้ตที่ทำลายตัวเองในเบราว์เซอร์ของคุณ เนื้อหาที่ถอดรหัสแล้วจะอยู่ในหน่วยความจำของอุปกรณ์ของคุณชั่วคราว บริการที่ปลอดภัยจะใช้โปรโตคอลการล้างหน่วยความจำอย่างเข้มงวดที่เขียนทับข้อมูลนี้ทันทีหลังจากโน้ตถูกปิด ซึ่งป้องกันไม่ให้เครื่องมือกู้คืนข้อมูลทางนิติวิทยาศาสตร์สามารถดึงข้อความที่ถูกลบออกจาก RAM

การจัดการ cache ของเบราว์เซอร์ก็มีบทบาทสำคัญเช่นกัน เว็บไซต์ทั่วไปมักจะ cache เนื้อหาเพื่อการโหลดที่เร็วขึ้น แต่บริการโน้ตที่ทำลายตัวเองใช้ HTTP headers พิเศษที่สั่งให้เบราว์เซอร์ไม่ cache ข้อมูลสำคัญ headers เหล่านี้รวมถึงคำสั่ง "Cache-Control: no-store" และ "Pragma: no-cache"

การป้องกันการโจมตีทางเว็บทั่วไป

แพลตฟอร์มโน้ตที่ทำลายตัวเองใช้มาตรการรักษาความปลอดภัยของเบราว์เซอร์หลายอย่างเพื่อป้องกันภัยคุกคาม:

- Content Security Policy (CSP): ป้องกันสคริปต์ที่เป็นอันตรายจากการทำงานบนหน้าเว็บ

- การบังคับใช้ HTTPS: ช่วยให้มั่นใจว่าการส่งข้อมูลทั้งหมดเกิดขึ้นผ่านการเชื่อมต่อที่เข้ารหัส

- Cross-Site Request Forgery (CSRF) Tokens: บล็อกการกระทำที่ไม่ได้รับอนุญาตจากไซต์ภายนอก

- Same-Origin Policy: จำกัดวิธีที่เอกสารจากแหล่งที่มาต่างกันโต้ตอบกัน

การปกป้องเหล่านี้ทำงานร่วมกันเพื่อสร้างชั้นการป้องกันหลายชั้น แม้ว่ามาตรการรักษาความปลอดภัยหนึ่งจะล้มเหลว อีกหลายมาตรการก็ยังคงทำงานเพื่อปกป้องข้อมูลของคุณ

กลไกการทำลาย: โน้ตหายไปได้อย่างไร

ด้าน "การทำลายตัวเอง" เกี่ยวข้องกับตัวกระตุ้นการลบที่จัดการอย่างระมัดระวังซึ่งลบข้อมูลออกอย่างถาวร ต่างจากการซ่อนเนื้อหา การทำลายที่แท้จริงหมายความว่าข้อมูลที่เข้ารหัสจะถูกลบออกจากฐานข้อมูลทั้งหมด

บริการส่วนใหญ่เสนอตัวกระตุ้นการทำลายหลายแบบ:

- การลบแบบดูครั้งเดียว: โน้ตจะถูกลบทันทีหลังจากคนแรกอ่านมัน

- การหมดอายุตามเวลา: การลบอัตโนมัติหลังจากระยะเวลาที่กำหนด (ชั่วโมง วัน หรือสัปดาห์)

- การทำลายด้วยตนเอง: ผู้สร้างสามารถลบโน้ตก่อนที่ใครจะอ่านมัน

- จำนวนการดูสูงสุด: การลบหลังจากจำนวนการดูที่กำหนดไว้ล่วงหน้า

เบื้องหลัง กระบวนการทำลายเกี่ยวข้องกับหลายขั้นตอน ขั้นแรก ระบบจะทำเครื่องหมายโน้ตเพื่อลบในฐานข้อมูล จากนั้น กระบวนการทำความสะอาดจะลบข้อมูลที่เข้ารหัสออกจากที่เก็บข้อมูลอย่างถาวร สุดท้าย metadata ที่เกี่ยวข้อง (เวลาสร้าง บันทึกการเข้าถึง) จะถูกลบเพื่อขจัดร่องรอยทั้งหมด

สิ่งสำคัญที่ควรจำ:

- โน้ตที่ทำลายตัวเองใช้การเข้ารหัส AES-256 ฝั่ง client เพื่อปกป้องข้อมูลก่อนที่จะออกจากเบราว์เซอร์ของคุณ

- ฟีเจอร์ความปลอดภัยของเบราว์เซอร์เช่น CSP, HTTPS และ cache control headers ป้องกันการเข้าถึงโดยไม่ได้รับอนุญาตและการกู้คืนข้อมูล

- การทำลายที่แท้จริงเกี่ยวข้องกับการลบฐานข้อมูลอย่างสมบูรณ์ ไม่ใช่แค่ซ่อนเนื้อหาจากการมองเห็น

- ชั้นความปลอดภัยหลายชั้นทำงานร่วมกันเพื่อปกป้องข้อมูลสำคัญของคุณตลอดวงจรชีวิตของมัน

สรุป

การทำความเข้าใจวิธีที่โน้ตที่ทำลายตัวเองทำงานเผยให้เห็นเทคโนโลยีที่ซับซ้อนที่ปกป้องข้อมูลสำคัญของคุณ ตั้งแต่การเข้ารหัสระดับทหารที่เข้ารหัสข้อความของคุณไปจนถึงกลไกความปลอดภัยของเบราว์เซอร์ที่ป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต เครื่องมือเหล่านี้รวมชั้นการปกป้องหลายชั้นเข้าด้วยกัน กระบวนการทำลายอัตโนมัติช่วยให้มั่นใจว่าข้อมูลของคุณจะไม่คงอยู่บนเซิร์ฟเวอร์อย่างไม่มีกำหนด ลดความเสี่ยงจากการเปิดเผยในระยะยาว ไม่ว่าคุณจะแชร์รหัสผ่าน ข้อมูลทางธุรกิจที่เป็นความลับ หรือข้อความส่วนตัว การรู้รายละเอียดทางเทคนิคเหล่านี้จะช่วยให้คุณเลือกบริการที่ปลอดภัยที่สุดและใช้งานได้อย่างมีประสิทธิภาพ การผสมผสานของการเข้ารหัสที่แข็งแกร่ง ความปลอดภัยระดับเบราว์เซอร์ และกลไกการทำลายที่เชื่อถือได้ทำให้โน้ตที่ทำลายตัวเองเป็นหนึ่งในวิธีที่ปลอดภัยที่สุดในการแชร์ข้อมูลสำคัญชั่วคราวทางออนไลน์

คำถามที่พบบ่อย

เมื่อใช้งานอย่างถูกต้อง โน้ตที่ทำลายตัวเองไม่สามารถกู้คืนได้หลังจากการลบ คีย์การเข้ารหัสมีอยู่เฉพาะใน URL และเมื่อข้อมูลที่เข้ารหัสถูกลบออกจากฐานข้อมูล ก็จะไม่มีส่วนประกอบใดๆ ของข้อความเดิมเหลืออยู่ อย่างไรก็ตาม สิ่งนี้สมมติว่าบริการใช้การลบที่แท้จริงมากกว่า soft deletion (ทำเครื่องหมายว่าถูกลบแต่เก็บข้อมูลไว้)

การจับภาพหน้าจอข้ามการปกป้องทางเทคนิคของโน้ตที่ทำลายตัวเอง แม้ว่าข้อมูลที่เข้ารหัสเดิมจะถูกลบออกจากเซิร์ฟเวอร์ แต่ภาพหน้าจอจะสร้างสำเนาถาวรในเครื่องบนอุปกรณ์ของคุณ บางบริการจะแสดงคำเตือนเกี่ยวกับภาพหน้าจอ แต่เบราว์เซอร์ไม่สามารถป้องกันผู้ใช้จากการจับภาพเนื้อหาบนหน้าจอได้ทางเทคนิค ข้อจำกัดนี้หมายความว่าคุณควรแชร์โน้ตสำคัญกับผู้รับที่เชื่อถือได้เท่านั้น

คีย์การเข้ารหัสถูกฝังอยู่ใน URL หลังสัญลักษณ์แฮช (#) ส่วนนี้ของ URL จะไม่ถูกส่งไปยังเซิร์ฟเวอร์ระหว่างคำขอ HTTP ปกติ ซึ่งหมายความว่าเซิร์ฟเวอร์จะไม่เห็นคีย์ถอดรหัส เมื่อคุณแชร์ลิงก์ เบราว์เซอร์ของผู้รับจะใช้ส่วนคีย์เพื่อถอดรหัสข้อความในเครื่อง วิธีการที่ชาญฉลาดนี้ช่วยให้คีย์แยกจากข้อมูลที่เข้ารหัสที่เก็บไว้บนเซิร์ฟเวอร์

ใช่ครับ โน้ตที่ทำลายตัวเองโดยทั่วไปปลอดภัยสำหรับการแชร์รหัสผ่านเมื่อใช้บริการที่มีชื่อเสียงพร้อมการเข้ารหัสที่เหมาะสม พวกมันปลอดภัยกว่าการส่งรหัสผ่านผ่านอีเมลหรือแอปส่งข้อความทั่วไปอย่างมาก อย่างไรก็ตาม ตรวจสอบให้แน่ใจว่าคุณใช้บริการที่มีการเข้ารหัสฝั่ง client, HTTPS และการลบทันทีหลังจากการดู นอกจากนี้ แชร์ลิงก์ผ่านช่องทางการสื่อสารที่แตกต่างจากที่คุณใช้ปกติเพื่อความปลอดภัยเพิ่มเติม

โน้ตที่ทำลายตัวเองได้รับการออกแบบมาสำหรับการแชร์ชั่วคราวครั้งเดียวโดยไม่ต้องให้ทั้งสองฝ่ายติดตั้งแอปเดียวกัน แอปส่งข้อความที่เข้ารหัสให้การสื่อสารที่ปลอดภัยอย่างต่อเนื่องระหว่างผู้ใช้ที่ลงทะเบียน โน้ตทำงานผ่านลิงก์เว็บธรรมดาและลบทันที ในขณะที่แอปส่งข้อความรักษาประวัติการสนทนาจนกว่าจะถูกลบด้วยตนเอง เลือกโน้ตสำหรับการแชร์ชั่วคราวกับทุกคน และใช้แอปส่งข้อความที่เข้ารหัสสำหรับการสื่อสารที่ปลอดภัยปกติกับผู้ติดต่อที่เฉพาะเจาะจง