자동 삭제 노트가 어떻게 작동하는지 궁금하신 적 있나요? 이러한 임시 메시징 도구는 비밀번호, 기밀 데이터, 읽은 후 사라지는 개인 메시지를 공유하는 데 필수적인 도구가 되었어요. 자동 삭제 노트의 작동 원리를 이해하면 암호화 프로토콜과 브라우저 보안 조치의 매력적인 조합이 무단 액세스로부터 데이터를 보호하는 방법을 알 수 있어요. 이 가이드에서는 end-to-end 암호화부터 자동 삭제 트리거까지, 이러한 보안 메시징 도구를 가능하게 하는 기술적 메커니즘을 살펴볼게요.

임시 노트의 암호화 기반

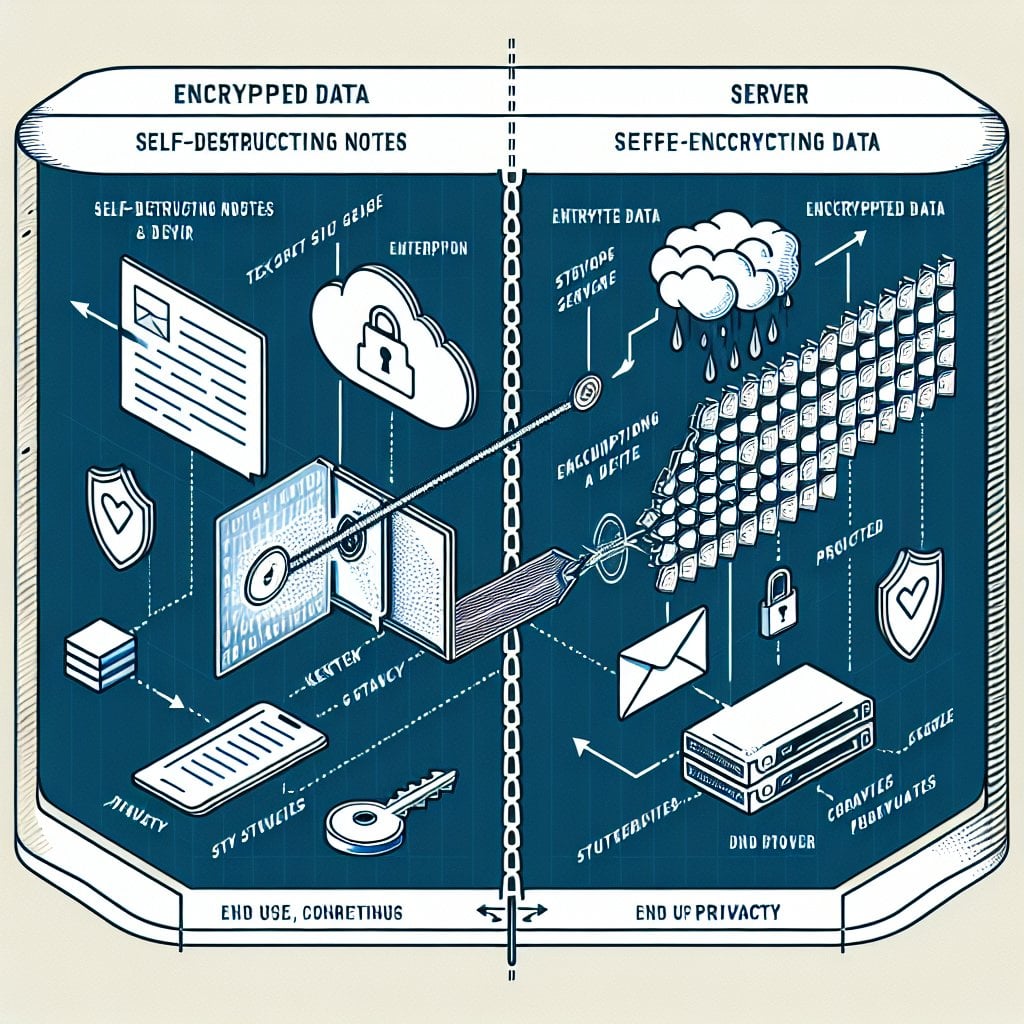

모든 보안 자동 삭제 노트의 핵심에는 강력한 암호화 기술이 있어요. 임시 메시지를 만들 때 시스템은 단순히 서버에 텍스트를 일반 형식으로 저장하지 않아요. 대신 end-to-end 암호화를 사용하여 메시지를 읽을 수 없는 데이터로 변환해요.

암호화 프로세스는 일반적으로 다음 단계를 따라요:

- 메시지가 전송되기 전에 브라우저에서 암호화돼요

- 해당 노트에 대한 고유한 암호화 키가 생성돼요

- 암호화된 데이터는 서버로 전송되고 키는 사용자에게 남아있어요

- 올바른 복호화 키를 가진 사람만 메시지를 읽을 수 있어요

대부분의 서비스는 AES-256 암호화를 사용하는데, 이는 현재 컴퓨팅 성능으로 해독하는 데 수십억 년이 걸리는 군사급 표준이에요. 즉, 누군가가 전송 중 암호화된 데이터를 가로채더라도 키 없이는 내용을 해독할 수 없어요.

클라이언트 측 vs. 서버 측 암호화

클라이언트 측 암호화와 서버 측 암호화의 차이는 보안에 매우 중요해요. 클라이언트 측 암호화는 데이터가 기기를 떠나기 전에 웹 브라우저에서 직접 발생해요. 이 방식은 서비스 제공자가 암호화되지 않은 메시지에 절대 액세스할 수 없도록 보장해요. 서버 측 암호화는 여전히 보호 기능을 제공하지만, 제공자가 데이터를 받은 후 암호화하므로 시스템에 일반 텍스트가 존재하는 짧은 시간이 생겨요.

프리미엄 자동 삭제 노트 서비스는 클라이언트 측 암호화를 우선시하는데, 이는 신뢰 요구 사항을 제거하기 때문이에요. 서비스 제공자가 읽을 수 있는 형태로 데이터를 볼 수 없으므로 민감한 데이터를 신뢰할 필요가 없어요.

데이터를 보호하는 브라우저 보안 메커니즘

최신 웹 브라우저에는 암호화를 보완하여 임시 노트를 위한 안전한 환경을 만드는 내장 보안 기능이 포함되어 있어요. 이러한 브라우저 수준의 보호 기능은 암호화와 함께 작동하여 다양한 공격 벡터를 방지해요.

메모리 관리 및 데이터 삭제

브라우저에서 자동 삭제 노트를 볼 때 복호화된 콘텐츠가 기기의 메모리에 일시적으로 존재해요. 보안 서비스는 노트가 닫힌 직후 이 데이터를 덮어쓰는 적극적인 메모리 삭제 프로토콜을 구현해요. 이는 포렌식 복구 도구가 RAM에서 삭제된 메시지를 추출하는 것을 방지해요.

브라우저 캐시 관리도 중요한 역할을 해요. 일반 웹사이트는 빠른 로딩을 위해 콘텐츠를 캐시하는 경우가 많지만, 자동 삭제 노트 서비스는 브라우저에 민감한 데이터를 절대 캐시하지 않도록 지시하는 특수 HTTP 헤더를 사용해요. 이러한 헤더에는 "Cache-Control: no-store" 및 "Pragma: no-cache" 지시문이 포함돼요.

일반적인 웹 공격으로부터의 보호

자동 삭제 노트 플랫폼은 위협으로부터 방어하기 위해 여러 브라우저 보안 조치를 구현해요:

- Content Security Policy (CSP): 페이지에서 악성 스크립트가 실행되는 것을 방지해요

- HTTPS 강제: 모든 데이터 전송이 암호화된 연결을 통해 이루어지도록 보장해요

- Cross-Site Request Forgery (CSRF) 토큰: 외부 사이트의 무단 작업을 차단해요

- Same-Origin Policy: 다른 소스의 문서가 상호 작용하는 방식을 제한해요

이러한 보호 기능은 함께 작동하여 여러 방어 계층을 만들어요. 한 가지 보안 조치가 실패하더라도 다른 조치가 활성 상태로 유지되어 데이터를 보호해요.

삭제 메커니즘: 노트가 실제로 사라지는 방법

"자동 삭제" 측면에는 데이터를 영구적으로 제거하는 신중하게 조율된 삭제 트리거가 포함돼요. 단순히 콘텐츠를 숨기는 것과 달리, 진정한 삭제는 암호화된 데이터가 데이터베이스에서 완전히 삭제되는 것을 의미해요.

대부분의 서비스는 여러 삭제 트리거를 제공해요:

- 단일 조회 삭제: 첫 번째 사람이 읽은 직후 노트가 삭제돼요

- 시간 기반 만료: 지정된 기간(시간, 일 또는 주) 후 자동 삭제돼요

- 수동 삭제: 작성자가 누군가 읽기 전에 노트를 삭제할 수 있어요

- 최대 조회 수: 미리 정해진 조회 횟수 후 삭제돼요

내부적으로 삭제 프로세스는 여러 단계를 거쳐요. 먼저 시스템이 데이터베이스에서 노트를 삭제 대상으로 표시해요. 그런 다음 정리 프로세스가 저장소에서 암호화된 데이터를 물리적으로 제거해요. 마지막으로 관련 메타데이터(생성 시간, 액세스 로그)가 삭제되어 모든 흔적이 제거돼요.

핵심 요점:

- 자동 삭제 노트는 클라이언트 측 AES-256 암호화를 사용하여 브라우저를 떠나기 전에 데이터를 보호해요

- CSP, HTTPS, 캐시 제어 헤더와 같은 브라우저 보안 기능이 무단 액세스 및 데이터 복구를 방지해요

- 진정한 삭제는 콘텐츠를 숨기는 것이 아니라 데이터베이스에서 완전히 삭제하는 것을 의미해요

- 여러 보안 계층이 함께 작동하여 수명 주기 전반에 걸쳐 민감한 정보를 보호해요

결론

자동 삭제 노트가 어떻게 작동하는지 이해하면 민감한 정보를 보호하는 정교한 기술을 알 수 있어요. 메시지를 암호화하는 군사급 암호화부터 무단 액세스를 방지하는 브라우저 보안 메커니즘까지, 이러한 도구는 여러 보호 계층을 결합해요. 자동 삭제 프로세스는 데이터가 서버에 무기한 남아있지 않도록 보장하여 장기적인 노출 위험을 줄여요. 비밀번호, 기밀 비즈니스 정보 또는 개인 메시지를 공유하든, 이러한 기술적 세부 사항을 알면 가장 안전한 서비스를 선택하고 효과적으로 사용하는 데 도움이 돼요. 강력한 암호화, 브라우저 수준 보안 및 안정적인 삭제 메커니즘의 조합으로 자동 삭제 노트는 온라인에서 임시 민감한 정보를 공유하는 가장 안전한 방법 중 하나가 돼요.

FAQ

적절하게 구현된 경우 자동 삭제 노트는 삭제 후 복구할 수 없어요. 암호화 키는 URL에만 존재하며, 암호화된 데이터가 데이터베이스에서 제거되면 원본 메시지의 조합이 남아있지 않아요. 그러나 이는 서비스가 소프트 삭제(데이터를 유지하면서 삭제된 것으로 표시)가 아닌 진정한 삭제를 사용한다고 가정해요.

스크린샷은 자동 삭제 노트의 기술적 보호를 우회해요. 원본 암호화 데이터는 서버에서 삭제되지만, 스크린샷은 기기에 영구적인 로컬 복사본을 만들어요. 일부 서비스는 스크린샷에 대한 경고를 표시하지만, 브라우저는 기술적으로 사용자가 화면 콘텐츠를 캡처하는 것을 방지할 수 없어요. 이러한 제한 때문에 신뢰할 수 있는 수신자에게만 민감한 노트를 공유해야 해요.

암호화 키는 해시 기호(#) 뒤의 URL에 포함돼요. URL의 이 부분은 일반 HTTP 요청 중에 서버로 전송되지 않으므로 서버는 복호화 키를 볼 수 없어요. 링크를 공유하면 수신자의 브라우저가 키 부분을 사용하여 메시지를 로컬에서 복호화해요. 이 영리한 접근 방식은 키를 서버에 저장된 암호화된 데이터와 분리하여 유지해요.

네, 자동 삭제 노트는 적절한 암호화를 사용하는 평판 좋은 서비스를 사용할 때 비밀번호 공유에 일반적으로 안전해요. 이메일이나 일반 메시징 앱을 통해 비밀번호를 보내는 것보다 훨씬 안전해요. 그러나 클라이언트 측 암호화, HTTPS 및 조회 후 즉시 삭제 기능이 있는 서비스를 사용하는지 확인하세요. 또한 추가 보안을 위해 평소 사용하는 것과 다른 통신 채널을 통해 링크를 공유하세요.

자동 삭제 노트는 양측이 동일한 앱을 설치할 필요 없이 일회성 임시 공유를 위해 설계되었어요. 암호화된 메시징 앱은 등록된 사용자 간의 지속적인 보안 통신을 제공해요. 노트는 간단한 웹 링크를 통해 작동하며 즉시 삭제되는 반면, 메시징 앱은 수동으로 삭제할 때까지 대화 기록을 유지해요. 누구와도 임시로 공유할 때는 노트를 선택하고, 특정 연락처와 정기적으로 안전하게 통신할 때는 암호화된 메시징 앱을 사용하세요.