自己破壊型メモがどのように機能して機密情報を安全に保つのか、疑問に思ったことはありませんか?これらの一時的なメッセージングツールは、パスワード、機密データ、読まれた後に消える私的なメッセージを共有するために不可欠なものとなっています。自己破壊型メモの仕組みを理解することで、不正アクセスからデータを保護する暗号化プロトコルとブラウザセキュリティ対策の魅力的な組み合わせが明らかになります。このガイドでは、エンドツーエンド暗号化から自動削除トリガーまで、これらの安全なメッセージングツールを可能にする技術的メカニズムを探ります。

一時的なメモの暗号化基盤

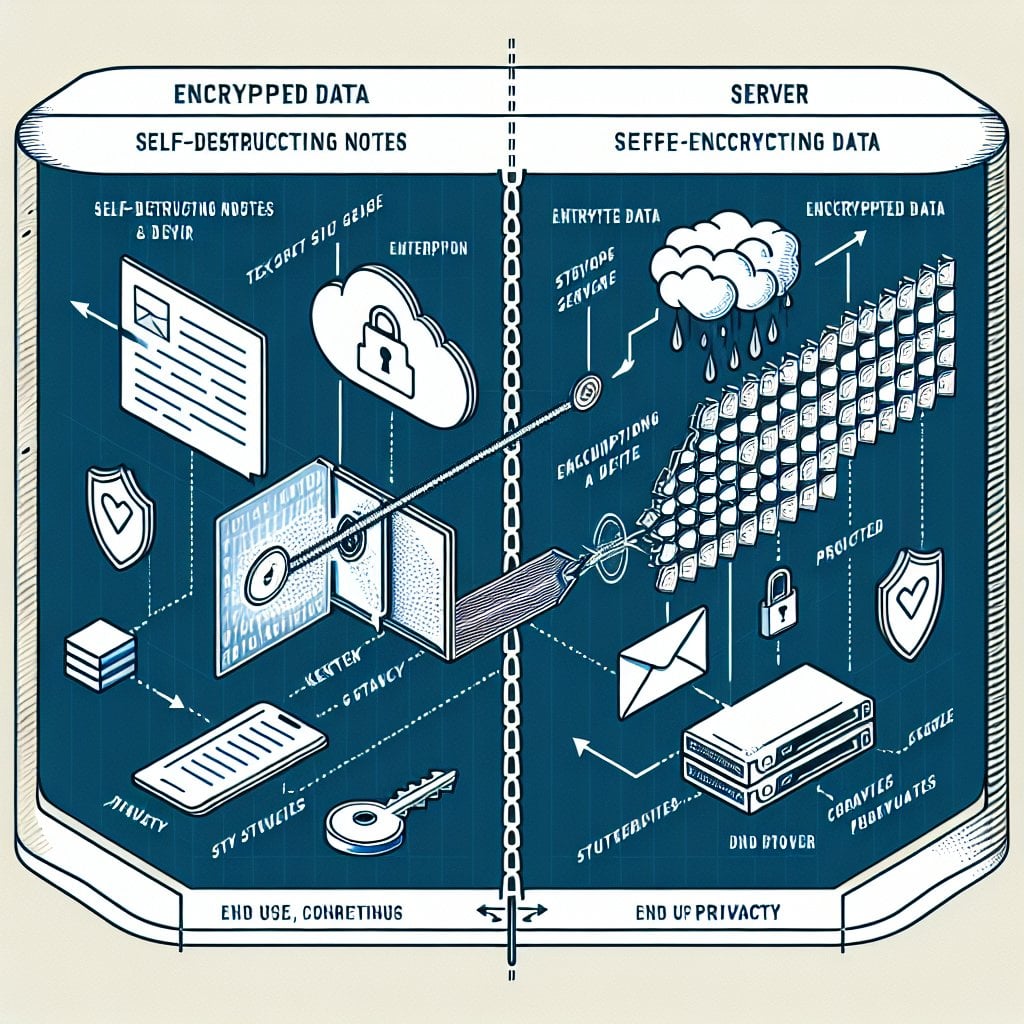

すべての安全な自己破壊型メモの中核には、堅牢な暗号化技術があります。一時的なメッセージを作成する際、システムは単にテキストを平文形式でサーバーに保存するわけではありません。代わりに、エンドツーエンド暗号化を使用してメッセージを読めないデータにスクランブルします。

暗号化プロセスは通常、次の手順に従います:

- メッセージは送信前にブラウザ内で暗号化されます

- その特定のメモ用に一意の暗号化キーが生成されます

- 暗号化されたデータはサーバーに送信され、キーはあなたの手元に残ります

- 正しい復号化キーを持つ人だけがメッセージを読むことができます

ほとんどのサービスはAES-256暗号化を使用しています。これは軍事グレードの標準で、現在のコンピューティングパワーを使用して解読するには数十億年かかります。つまり、誰かが送信中に暗号化されたデータを傍受したとしても、キーなしでは内容を解読できません。

クライアント側暗号化とサーバー側暗号化

クライアント側暗号化とサーバー側暗号化の違いは、セキュリティにとって非常に重要です。クライアント側暗号化は、データがデバイスを離れる前にWebブラウザ内で直接行われます。このアプローチにより、サービスプロバイダーが暗号化されていないメッセージにアクセスすることはありません。サーバー側暗号化も保護的ですが、プロバイダーがデータを受信した後に暗号化することを意味し、平文がシステム上に存在する短い時間が生じます。

プレミアムな自己破壊型メモサービスは、信頼要件を排除するためクライアント側暗号化を優先します。サービスプロバイダーが読める形式でデータを見ることがないため、機密データを信頼する必要がありません。

データを保護するブラウザセキュリティメカニズム

最新のWebブラウザには、暗号化を補完して一時的なメモの安全な環境を作成する組み込みのセキュリティ機能が含まれています。これらのブラウザレベルの保護は、暗号化と連携してさまざまな攻撃ベクトルを防ぎます。

メモリ管理とデータクリア

ブラウザで自己破壊型メモを表示すると、復号化されたコンテンツはデバイスのメモリに一時的に存在します。安全なサービスは、メモが閉じられた直後にこのデータを上書きする積極的なメモリクリアプロトコルを実装しています。これにより、フォレンジック回復ツールがRAMから削除されたメッセージを抽出することを防ぎます。

ブラウザキャッシュ管理も重要な役割を果たします。標準的なWebサイトは高速読み込みのためにコンテンツをキャッシュすることがよくありますが、自己破壊型メモサービスは、機密データを決してキャッシュしないようブラウザに指示する特別なHTTPヘッダーを使用します。これらのヘッダーには「Cache-Control: no-store」および「Pragma: no-cache」ディレクティブが含まれます。

一般的なWeb攻撃に対する保護

自己破壊型メモプラットフォームは、脅威から防御するために複数のブラウザセキュリティ対策を実装しています:

- Content Security Policy (CSP): ページ上で悪意のあるスクリプトが実行されるのを防ぎます

- HTTPS強制: すべてのデータ送信が暗号化された接続を介して行われることを保証します

- Cross-Site Request Forgery (CSRF) トークン: 外部サイトからの不正なアクションをブロックします

- Same-Origin Policy: 異なるソースからのドキュメントがどのように相互作用するかを制限します

これらの保護は連携して複数の防御層を作成します。1つのセキュリティ対策が失敗しても、他の対策がデータを保護するために有効なままです。

破壊メカニズム:メモが実際に消える方法

「自己破壊」の側面には、データを完全に削除する慎重に調整された削除トリガーが含まれます。単にコンテンツを非表示にするのではなく、真の破壊とは、暗号化されたデータがデータベースから完全に削除されることを意味します。

ほとんどのサービスは、いくつかの破壊トリガーを提供しています:

- 1回表示削除: 最初の人が読んだ直後にメモが削除されます

- 時間ベースの有効期限: 指定された期間(時間、日、または週)後の自動削除

- 手動破壊: 作成者は誰かが読む前にメモを削除できます

- 最大表示回数: 所定の表示回数後の削除

舞台裏では、破壊プロセスには複数のステップが含まれます。まず、システムはデータベース内のメモを削除対象としてマークします。次に、クリーンアッププロセスが暗号化されたデータをストレージから物理的に削除します。最後に、関連するメタデータ(作成時刻、アクセスログ)がパージされ、すべての痕跡が排除されます。

重要なポイント:

- 自己破壊型メモは、ブラウザを離れる前にクライアント側AES-256暗号化を使用してデータを保護します

- CSP、HTTPS、キャッシュ制御ヘッダーなどのブラウザセキュリティ機能は、不正アクセスとデータ回復を防ぎます

- 真の破壊には、表示から隠すだけでなく、完全なデータベース削除が含まれます

- 複数のセキュリティ層が連携して、ライフサイクル全体を通じて機密情報を保護します

まとめ

自己破壊型メモの仕組みを理解することで、機密情報を保護する洗練された技術が明らかになります。メッセージをスクランブルする軍事グレードの暗号化から、不正アクセスを防ぐブラウザセキュリティメカニズムまで、これらのツールは複数の保護層を組み合わせています。自動破壊プロセスにより、データがサーバー上に無期限に残らないため、長期的な露出リスクが軽減されます。パスワード、機密ビジネス情報、または個人的なメッセージを共有する場合でも、これらの技術的詳細を知ることで、最も安全なサービスを選択し、効果的に使用することができます。強力な暗号化、ブラウザレベルのセキュリティ、信頼性の高い破壊メカニズムの組み合わせにより、自己破壊型メモは、オンラインで一時的な機密情報を共有する最も安全な方法の1つとなっています。

よくある質問

適切に実装されている場合、自己破壊型メモは削除後に回復できません。暗号化キーはURLにのみ存在し、暗号化されたデータがデータベースから削除されると、元のメッセージの組み合わせは残りません。ただし、これはサービスがソフト削除(削除としてマークするがデータを保持する)ではなく、真の削除を使用していることを前提としています。

スクリーンショットは自己破壊型メモの技術的保護をバイパスします。元の暗号化されたデータはサーバーから削除されますが、スクリーンショットはデバイス上に永続的なローカルコピーを作成します。一部のサービスはスクリーンショットについて警告を表示しますが、ブラウザは技術的にユーザーが画面コンテンツをキャプチャすることを防ぐことはできません。この制限は、信頼できる受信者とのみ機密メモを共有すべきであることを意味します。

暗号化キーは、ハッシュ記号(#)の後のURLに埋め込まれています。URLのこの部分は、通常のHTTPリクエスト中にサーバーに送信されることはありません。つまり、サーバーは復号化キーを見ることはありません。リンクを共有すると、受信者のブラウザはキー部分を使用してメッセージをローカルで復号化します。この巧妙なアプローチにより、キーはサーバーに保存されている暗号化データから分離されたままになります。

はい、適切な暗号化を備えた評判の良いサービスを使用する場合、自己破壊型メモは一般的にパスワード共有に安全です。電子メールや通常のメッセージングアプリを通じてパスワードを送信するよりもはるかに安全です。ただし、クライアント側暗号化、HTTPS、表示後の即時削除を備えたサービスを使用していることを確認してください。また、セキュリティを強化するために、通常使用する通信チャネルとは異なるチャネルを通じてリンクを共有してください。

自己破壊型メモは、両方の当事者が同じアプリをインストールする必要なく、1回限りの一時的な共有用に設計されています。暗号化メッセージングアプリは、登録ユーザー間の継続的な安全な通信を提供します。メモはシンプルなWebリンクを通じて機能し、即座に削除されますが、メッセージングアプリは手動で削除されるまで会話履歴を保持します。誰とでも一時的に共有する場合はメモを選択し、特定の連絡先との定期的な安全な通信には暗号化メッセージングアプリを使用してください。