क्या आपने कभी सोचा है कि सेल्फ-डिस्ट्रक्टिंग नोट्स कैसे काम करते हैं और आपकी संवेदनशील जानकारी को सुरक्षित रखते हैं? ये अस्थायी मैसेजिंग टूल्स पासवर्ड, गोपनीय डेटा और निजी संदेश साझा करने के लिए आवश्यक बन गए हैं जो पढ़े जाने के बाद गायब हो जाते हैं। सेल्फ-डिस्ट्रक्टिंग नोट्स कैसे काम करते हैं यह समझना encryption प्रोटोकॉल और browser सुरक्षा उपायों के एक आकर्षक संयोजन को प्रकट करता है जो आपके डेटा को अनधिकृत पहुंच से बचाता है। इस गाइड में, हम उन तकनीकी तंत्रों का पता लगाएंगे जो इन सुरक्षित मैसेजिंग टूल्स को संभव बनाते हैं, end-to-end encryption से लेकर automatic deletion triggers तक।

अस्थायी नोट्स की Encryption नींव

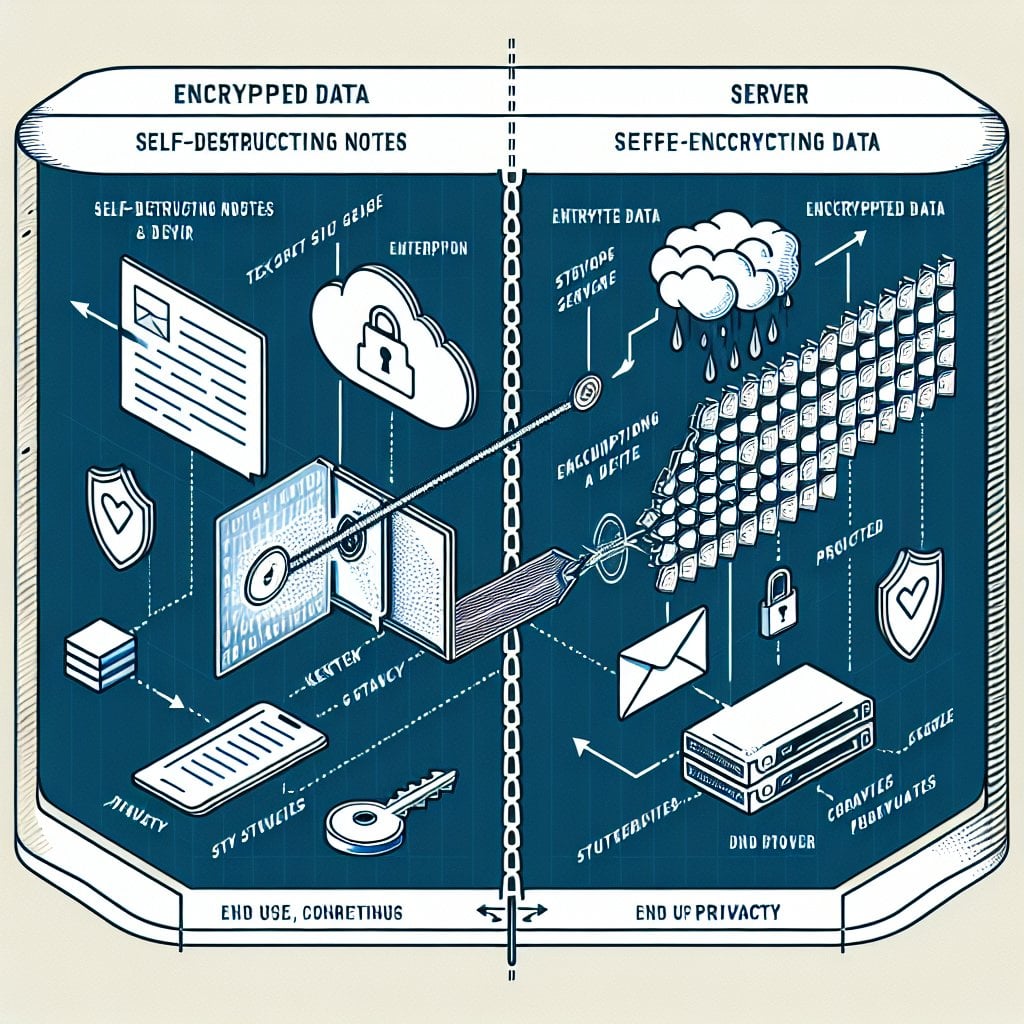

हर सुरक्षित सेल्फ-डिस्ट्रक्टिंग नोट के मूल में मजबूत encryption तकनीक होती है। जब आप एक अस्थायी संदेश बनाते हैं, तो सिस्टम आपके टेक्स्ट को server पर plain format में संग्रहीत नहीं करता है। इसके बजाय, यह आपके संदेश को अपठनीय डेटा में बदलने के लिए end-to-end encryption का उपयोग करता है।

Encryption प्रक्रिया आमतौर पर इन चरणों का पालन करती है:

- आपका संदेश transmission से पहले आपके browser में encrypt हो जाता है

- उस विशिष्ट नोट के लिए एक unique encryption key उत्पन्न होती है

- Encrypted डेटा server तक जाता है जबकि key आपके पास रहती है

- केवल सही decryption key वाला व्यक्ति ही संदेश पढ़ सकता है

अधिकांश सेवाएं AES-256 encryption का उपयोग करती हैं, जो एक military-grade standard है जिसे वर्तमान computing power का उपयोग करके crack करने में अरबों साल लगेंगे। इसका मतलब है कि भले ही कोई transmission के दौरान encrypted डेटा को intercept कर ले, वे key के बिना इसकी सामग्री को decipher नहीं कर सकते।

Client-Side बनाम Server-Side Encryption

Client-side और server-side encryption के बीच का अंतर सुरक्षा के लिए महत्वपूर्ण है। Client-side encryption आपके डेटा के आपके device से निकलने से पहले सीधे आपके web browser में होती है। यह दृष्टिकोण सुनिश्चित करता है कि service provider को कभी भी आपके unencrypted संदेश तक पहुंच नहीं होती है। Server-side encryption, हालांकि अभी भी सुरक्षात्मक है, इसका मतलब है कि provider डेटा प्राप्त करने के बाद उसे encrypt करता है, जिससे एक संक्षिप्त window बनती है जहां plain text उनके systems पर मौजूद होता है।

Premium सेल्फ-डिस्ट्रक्टिंग नोट सेवाएं client-side encryption को प्राथमिकता देती हैं क्योंकि यह trust आवश्यकताओं को समाप्त करती है। आपको अपने संवेदनशील डेटा के साथ service provider पर भरोसा करने की आवश्यकता नहीं है क्योंकि वे इसे कभी भी पठनीय रूप में नहीं देखते हैं।

Browser सुरक्षा तंत्र जो आपके डेटा की रक्षा करते हैं

आधुनिक web browsers में built-in सुरक्षा सुविधाएं शामिल हैं जो अस्थायी नोट्स के लिए एक सुरक्षित वातावरण बनाने के लिए encryption के पूरक हैं। ये browser-level सुरक्षा विभिन्न attack vectors को रोकने के लिए encryption के साथ काम करती हैं।

Memory Management और Data Clearing

जब आप अपने browser में एक सेल्फ-डिस्ट्रक्टिंग नोट देखते हैं, तो decrypted सामग्री अस्थायी रूप से आपके device की memory में मौजूद होती है। सुरक्षित सेवाएं aggressive memory clearing protocols लागू करती हैं जो नोट बंद होने के तुरंत बाद इस डेटा को overwrite कर देती हैं। यह forensic recovery tools को RAM से deleted संदेशों को extract करने से रोकता है।

Browser cache management भी एक महत्वपूर्ण भूमिका निभाता है। Standard websites अक्सर तेज़ loading के लिए content को cache करती हैं, लेकिन सेल्फ-डिस्ट्रक्टिंग नोट सेवाएं विशेष HTTP headers का उपयोग करती हैं जो browsers को निर्देश देती हैं कि संवेदनशील डेटा को कभी cache न करें। इन headers में "Cache-Control: no-store" और "Pragma: no-cache" directives शामिल हैं।

सामान्य Web Attacks से सुरक्षा

सेल्फ-डिस्ट्रक्टिंग नोट प्लेटफॉर्म खतरों से बचाव के लिए कई browser सुरक्षा उपाय लागू करते हैं:

- Content Security Policy (CSP): पेज पर malicious scripts को execute होने से रोकता है

- HTTPS Enforcement: सुनिश्चित करता है कि सभी डेटा transmission encrypted connections पर होता है

- Cross-Site Request Forgery (CSRF) Tokens: बाहरी साइटों से unauthorized actions को block करता है

- Same-Origin Policy: विभिन्न स्रोतों के documents कैसे interact करते हैं इसे प्रतिबंधित करता है

ये सुरक्षा उपाय रक्षा की कई परतें बनाने के लिए एक साथ काम करते हैं। भले ही एक सुरक्षा उपाय विफल हो जाए, आपके डेटा की रक्षा के लिए अन्य सक्रिय रहते हैं।

Destruction तंत्र: नोट्स वास्तव में कैसे गायब होते हैं

सेल्फ-डिस्ट्रक्टिंग नोट्स कैसे काम करते हैं इसके "self-destructing" पहलू में सावधानीपूर्वक व्यवस्थित deletion triggers शामिल हैं जो डेटा को स्थायी रूप से हटा देते हैं। केवल सामग्री को छिपाने के विपरीत, सच्चे विनाश का मतलब है कि encrypted डेटा database से पूरी तरह से delete हो जाता है।

अधिकांश सेवाएं कई destruction triggers प्रदान करती हैं:

- Single-view deletion: पहले व्यक्ति द्वारा पढ़े जाने के तुरंत बाद नोट delete हो जाता है

- Time-based expiration: एक निर्दिष्ट अवधि (घंटे, दिन, या सप्ताह) के बाद automatic deletion

- Manual destruction: निर्माता किसी के पढ़ने से पहले नोट को delete कर सकता है

- Maximum view count: पूर्व निर्धारित संख्या में views के बाद deletion

पर्दे के पीछे, destruction प्रक्रिया में कई चरण शामिल हैं। पहले, system database में नोट को deletion के लिए mark करता है। फिर, एक cleanup प्रक्रिया storage से encrypted डेटा को physically remove करती है। अंत में, कोई भी संबद्ध metadata (creation time, access logs) सभी निशान मिटाने के लिए purge हो जाता है।

मुख्य बातें:

- सेल्फ-डिस्ट्रक्टिंग नोट्स आपके browser से निकलने से पहले डेटा की रक्षा के लिए client-side AES-256 encryption का उपयोग करते हैं

- Browser सुरक्षा सुविधाएं जैसे CSP, HTTPS, और cache control headers अनधिकृत पहुंच और डेटा recovery को रोकते हैं

- सच्चे विनाश में complete database deletion शामिल है, न कि केवल view से सामग्री को छिपाना

- कई सुरक्षा परतें आपकी संवेदनशील जानकारी को इसके पूरे lifecycle में सुरक्षित रखने के लिए एक साथ काम करती हैं

निष्कर्ष

सेल्फ-डिस्ट्रक्टिंग नोट्स कैसे काम करते हैं यह समझना आपकी संवेदनशील जानकारी की रक्षा करने वाली परिष्कृत तकनीक को प्रकट करता है। Military-grade encryption जो आपके संदेशों को scramble करती है से लेकर browser सुरक्षा तंत्र जो अनधिकृत पहुंच को रोकते हैं, ये टूल्स कई सुरक्षात्मक परतों को जोड़ते हैं। Automatic destruction प्रक्रिया सुनिश्चित करती है कि आपका डेटा servers पर अनिश्चित काल तक नहीं रहता है, जिससे दीर्घकालिक exposure जोखिम कम हो जाता है। चाहे आप passwords, गोपनीय business जानकारी, या व्यक्तिगत संदेश साझा कर रहे हों, इन तकनीकी विवरणों को जानने से आपको सबसे सुरक्षित सेवा चुनने और इसे प्रभावी ढंग से उपयोग करने में मदद मिलती है। मजबूत encryption, browser-level सुरक्षा, और विश्वसनीय destruction तंत्रों का संयोजन सेल्फ-डिस्ट्रक्टिंग नोट्स को online अस्थायी संवेदनशील जानकारी साझा करने के सबसे सुरक्षित तरीकों में से एक बनाता है।

FAQ

जब ठीक से लागू किया जाता है, तो सेल्फ-डिस्ट्रक्टिंग नोट्स deletion के बाद recover नहीं किए जा सकते। Encryption key केवल URL में मौजूद होती है, और एक बार encrypted डेटा database से हटा दिया जाता है, तो मूल संदेश का कोई संयोजन शेष नहीं रहता है। हालांकि, यह मानता है कि सेवा true deletion का उपयोग करती है न कि soft deletion (deleted के रूप में mark करना लेकिन डेटा रखना) का।

Screenshots सेल्फ-डिस्ट्रक्टिंग नोट्स की तकनीकी सुरक्षा को bypass कर देते हैं। जबकि मूल encrypted डेटा server से delete हो जाता है, एक screenshot आपके device पर एक स्थायी local copy बनाता है। कुछ सेवाएं screenshots के बारे में warnings प्रदर्शित करती हैं, लेकिन browsers तकनीकी रूप से users को screen content capture करने से नहीं रोक सकते। इस सीमा का मतलब है कि आपको केवल विश्वसनीय recipients के साथ संवेदनशील नोट्स साझा करने चाहिए।

Encryption key hash symbol (#) के बाद URL में embedded होती है। URL का यह हिस्सा सामान्य HTTP requests के दौरान कभी भी server को नहीं भेजा जाता है, जिसका अर्थ है कि server कभी भी decryption key नहीं देखता है। जब आप link साझा करते हैं, तो recipient का browser संदेश को locally decrypt करने के लिए key portion का उपयोग करता है। यह चतुर दृष्टिकोण key को servers पर संग्रहीत encrypted डेटा से अलग रखता है।

हां, सेल्फ-डिस्ट्रक्टिंग नोट्स आमतौर पर password sharing के लिए सुरक्षित हैं जब उचित encryption के साथ प्रतिष्ठित सेवाओं का उपयोग किया जाता है। वे email या regular messaging apps के माध्यम से passwords भेजने की तुलना में काफी अधिक सुरक्षित हैं। हालांकि, सुनिश्चित करें कि आप client-side encryption, HTTPS, और viewing के बाद तत्काल deletion वाली सेवा का उपयोग करते हैं। इसके अलावा, अतिरिक्त सुरक्षा के लिए link को एक अलग communication channel के माध्यम से साझा करें जो आप सामान्य रूप से उपयोग करते हैं।

सेल्फ-डिस्ट्रक्टिंग नोट्स one-time, अस्थायी sharing के लिए डिज़ाइन किए गए हैं बिना दोनों पक्षों को समान app installed करने की आवश्यकता के। Encrypted messaging apps registered users के बीच चल रहे सुरक्षित communication प्रदान करते हैं। नोट्स सरल web links के माध्यम से काम करते हैं और तुरंत delete हो जाते हैं, जबकि messaging apps manually delete होने तक conversation history बनाए रखते हैं। किसी के साथ भी अस्थायी sharing के लिए नोट्स चुनें, और विशिष्ट contacts के साथ नियमित सुरक्षित communication के लिए encrypted messaging apps का उपयोग करें।